IPAの「中小企業の情報セキュリティ対策ガイドライン」が4年ぶりに改訂されて俺歓喜の巻

IPA(独立行政法人情報処理推進機構)は、2023年4月26日、中小企業の情報セキュリティに関する具体的な対策を示す「中小企業の情報セキュリティ対策ガイドライン3.1版」を公開しました。2019年に3版が公開されて以来、4年ぶりとなる改訂です。

https://www.ipa.go.jp/security/guide/sme/about.html

このガイドラインは、中小企業が情報セキュリティ対策に取り組もうとする際の手引きとして次の2点を柱として構成されています。

- 経営者が認識し実施すべき指針

- 社内において対策を実践する際の手順や手法

今回の改訂は、「新型コロナウイルス感染防止策によるテレワークの普及や、DX推進の両輪としての情報セキュリティ対策といった社会動向の変化などを踏まえ、具体的な対応策を盛り込むための改訂を行いました。例えば実践編において、テレワークを安全に実施するためのポイントやセキュリティインシデント発生時の対応を具体的な方策として追加」(上記webページの記載から引用)したことが大きな変更点となっています。

しかし、注目すべき点はガイドライン本文よりも「付録」にあります。

特に、今回の改訂で新たに追加された「付録8 中小企業のためのセキュリティインシデント対応の手引き」が最大の注目点です。

この手引きは次のような項目から構成されています。

- セキュリティインシデント対応の必要性

- インシデント発生時の想定被害

- インシデント対応の目的

- インシデント対応時に整理しておくべき事項

- インシデント対応の基本ステップ

- ステップ1 検知・初動対応

- ステップ2 報告・公表

- ステップ3 復旧・再発防止

- (1)ウイルス感染・ランサムウェア感染の場合

- (2)情報漏えいの場合

- (3)システム停止の場合

- インシデント発生時の相談窓口・報告先

この手引きを読み進めていくと、これまでインシデントの対応として推奨されてきた、又はそうするようにと教育を受けてきたことと違う行動が示されているのに気づくと思います。

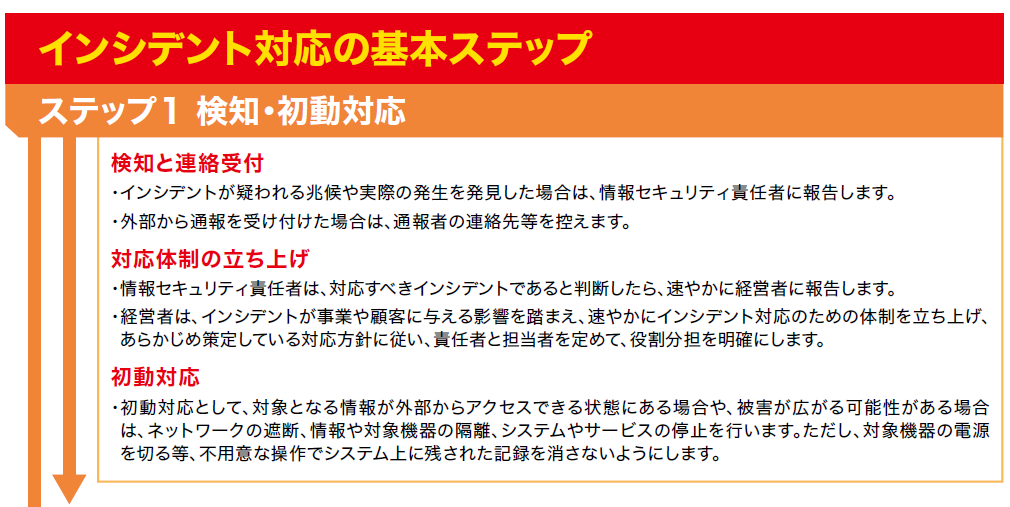

「インシデント対応の基本ステップ」のページで「初動対応」の項目を見てください。

初動対応として、対象となる情報が外部からアクセスできる状態にある場合や、被害が広がる可能性がある場合は、ネットワークの遮断、情報や対象機器の隔離、システムやサービスの停止を行います。ただし、対象機器の電源を切る等、不用意な操作でシステム上に残された記録を消さないようにします。

IPA「中小企業の情報セキュリティ対策ガイドライン 付録8:中小企業のためのセキュリティインシデント対応手引き」

https://www.ipa.go.jp/security/guide/sme/about.html

インシデントの初動対応として、このように記載されています。

「対象機器の電源を切るな」と書かれていることに「おや?」と思うことでしょう。

そうです。

これまで、インシデントを認知したときは「ネットワークから切り離して強制終了」が正しい対応だと言われてきました。

管理者側にいた方はそのように指導し、ユーザー側の方はそのように指導を受けてきたのではないでしょうか。

たしかに、10年くらい前までならそれでもよかったのです。

コンピューターの記憶はメモリーに書き込まれ、保持されます。

そして、コンピューターを終了(シャットダウン)させると、メモリー内の記憶はすべて消えてなくなります。

さて、ここでインシデントが発生した対象コンピューターを犯罪被害に遭い瀕死の重傷を負った被害者に例えてみましょう。

被害者のもとに警察官が駆け付けました。

「大丈夫ですか? 何があったんですか?」

警察官が被害者に問いかけます。

「0xᚾᚹᛏᛁᛁᚾᛋᚷᚢᛟᚱᚾᚨᚢᚣᚹ」

なにやら聞きなれない言葉で返事が返ってきました。

「何を言っているのか分からないから話を聞くのは諦めて司法解剖にかけよう」

そう言って警察官は被害者の息の根を止めてしまいました。

被害者は、犯人についての情報を知っていたかもしれませんし、被害の原因や背景などを説明できた可能性もあります。

でも、被害者が話す言葉を警察官が理解できなかったために、事情聴取を諦めてしまったわけです。

これが、これまで行われてきたインシデント対応です。

コンピューターのメモリー内には被害や攻撃者に関する情報がたくさん残っています。

しかし、メモリー内の情報は人間が読める言語では保持されていません。

今までは、これを読みだす技術がありませんでした。

そこで、事情聴取することを諦めて、強制終了することで死体に対する司法解剖だけを行ってきたわけです。

古のマルウェアや不正アクセス手法であれば、司法解剖だけでもかなりの証拠を得ることができていました。

ところが、攻撃者側はどんどん技術を進歩させ、手法を洗練させています。

今は「ファイルレスマルウェア」と呼ばれる、ディスクにファイルを残さずメモリー内に展開するマルウェアが主流となってきました。

つまり、攻撃者と我々の主戦場がディスクからメモリー内へと移ったというわけです。

このような敵の進歩に対して、我々も指をくわえて傍観していたわけではありません。

何を言っているのか分からない機械語を人間が読める形にする技術を開発してきました。

「0xᚾᚹᛏᛁᛁᚾᛋᚷᚢᛟᚱᚾᚨᚢᚣᚹ」

これが

「メモリー内のパスワードを盗まれた」

のような言葉にすることができるようになったのです。

一体いつごろからこの技術が使えるようになっていたのでしょうか。

ENISAというEUの組織があります。

欧州連合(EU)のサイバーセキュリティ機関であるENISAは、欧州全体で高い共通レベルのサイバーセキュリティを実現することを目的としています。

このENISAは、EU内の法執行機関やインシデントレスポンスに当たる組織向けにデジタルフォレンジックの教育も行っています。

その一環としてオンラインで教材を提供しています。

教材のひとつであるハンドブックに次のような記述があります。

the old-school method – cutting the power off and taking disk images with a hardware write-blocker is no longer a viable option. Modern malware often resides in memory and leaves very little traces on disks and therefore it is important to dump memory before switching the system off.

ENISA - Online training material Training Resources

https://www.enisa.europa.eu/topics/training-and-exercises/trainings-for-cybersecurity-specialists/online-training-material/documents/2016-resources/exe1_forensic_analysis_i-handbook (2016/12発行)

これを日本語に訳すと以下のような意味となります。

「電源を切り、ハードウェア書き込み禁止装置でディスクイメージを取るという昔ながらの方法は、もはや有効な選択肢ではない。最近のマルウェアはメモリ上に存在することが多く、ディスク上にはほとんど痕跡を残さないため、システムの電源を切る前にメモリをダンプすることが重要である。」

このハンドブックは、2016年に発行されたものです。

対象となるコンピューターの電源を切るという対応は、2016年当時ですでに「the old-school method」(昔ながら、時代遅れ)だと喝破されています。

それにもかかわらず、我々はまだ「とにかく電源を切れ」とやっていたわけです。

さて、ここで付録8の「手引き」に戻ります。

日本では、長らく「電源を切れ」とやってきたわけですが、この手引きでようやく公的機関が「電源を切らない」と公に提示しました。

ぜひ、皆さんもインシデントに出くわした際は、まず「ネットワークから切り離し」、そして「電源は切らない」という対応をとるようにしてください。

ここでご注意いただきたことがあります。

メモリー内の情報は、常に書き換えられています。

ユーザーが何も操作をしなくてもOSが動いている限り、何かしらのプロセスが動いていますからメモリー内の情報は書き換えられます。

インシデントに直面すると慌てることと思います。

まず考えるのが「やばい、会社にばれたら怒られる」ということではないでしょうか。

そして、次にやることは「自分でなんとかしよう」と考えて、あれこれいじり倒すことです。

もっとひどくなると「こっそり復元ポイントまで戻す」とか「初期化」するところまでやろうとします。

やめてください。

こっそり何もなかったことにしようとしてもバレます。

いまは透明性の時代です。

何かミスをしたことより、そのミスを隠そうとすることが強く非難される傾向にあります。

起こってしまったことは仕方ありません。

あれこれいじらず、そのままの状態で管理者に連絡してください。

管理者も「この野郎」と思いつつ、ちゃんと報告したことを評価して、あまり怒らないでいただきたいです。

怒られると思うから人は嘘をつき、事実を隠すようになります。

いま流行りの「心理的安全性」です。

当社では、かねてより「サイバー被害三則」というものを訴えてきました。

「触るな」「落とすな」「動かすな」

これは、IPAが発表した「付録8 中小企業のためのセキュリティインシデント対応の手引き」と完全に合致します。

攻撃者との主戦場がメモリー空間に移ったいま、"The old-school method"である「強制終了」の対応からは卒業しましょう。

もうひとつ、この手引きには重要なことが書かれています。

「ランサムウェア感染の場合」の「復旧・再発防止」に関することです。

ランサムウェアは、企業等の重要な情報資産であるコンピューター内のデータを暗号化して使えなくしてしまいます。

つまり、情報セキュリティマネジメント的には「完全性」と「可用性」を毀損されることになります。

「暗号化されたデータを元に戻したい」という欲求は当然に出ます。

これに対して手引きではこう答えています。

・No More Ransom等から復号化ツールを入手し、復旧を試みます

IPA「中小企業の情報セキュリティ対策ガイドライン 付録8:中小企業のためのセキュリティインシデント対応手引き」

・データ等のバックアップを行っている場合は、復元(リストア)します

https://www.ipa.go.jp/security/guide/sme/about.html

そして

・復号化ツールでも復旧しない場合、バックアップが復元(リストア)できない場合は、感染した機器やデータの復旧を断念し、再構築します。

IPA「中小企業の情報セキュリティ対策ガイドライン 付録8:中小企業のためのセキュリティインシデント対応手引き」

https://www.ipa.go.jp/security/guide/sme/about.html

と述べて、データの復旧を諦めろとしています。

「データの復旧を業者に依頼する」といったようなことは一言も触れていません。

webを検索するとランサムウェアで暗号化されたデータを復元するとうたう業者がいくつもヒットします。

なのに、なぜIPAはそういった業者の利用を推奨しないのでしょうか。

それは、現在の暗号は、それを元に戻す「鍵」を使わない限り元に戻す、つまり復号することはほぼ不可能だからです。

多くの暗号化に使われている楕円曲線暗号は、現在のコンピューターで破ろうとすると最も効率のよい手法をとったとしても約1.3×10^23(1.3亥)年かかるといわれています。

(「楕円曲線暗号の攻撃とその安全性」安田雅哉(富士通研究所)2012年 https://www.kurims.kyoto-u.ac.jp/~kyodo/kokyuroku/contents/pdf/1814-10.pdf)

このような強度を有する暗号を市井の業者が破れるとなったら世界中が大騒ぎになります。

しかし、実際はそのような事態になっていません。

楕円曲線暗号は破られていない、つまりランサムウェアで暗号化されたデータは犯人から鍵を入手する以外の方法では復号できないということです。

No More Ransom等が提供している復号化ツールは、何らかの原因で鍵が入手できたものか、暗号化アルゴリズムにミスがあるような場合で、決して暗号を解読したわけではありません。

実際の例をみてみましょう。

徳島県つるぎ町の半田病院がランサムウェア「LockBit」の攻撃を受けたことは皆さんよくご存じかと思います。

この事件では、攻撃側のLockBitが「身代金を受取った」と発言しています。

しかし、半田病院は身代金を支払っていないと説明しています。

ランサムウェアにより暗号化されたデータが復元できないことについては、別のコラムで触れていますので参照してください。

この手引きの巻末には実務上役に立つ資料へのリンクが示されています。

・インシデント発生時の相談窓口・報告先

・インシデント対応に役立つ情報

これらは、インシデント発生時に必要となる報告や届出、インシデントハンドリングの実務など、普段は必要とされないものの、いざというときに必要となるものばかりです。

ぜひ座右に置いてすぐ参照できるようにしてください。